Récemment, une entreprise IT située dans le sud des Pays-Bas nous a contactés en urgence après avoir été affectée par une attaque du ransomware Akira.

Ce scénario, malheureusement trop classique, débute par un chiffrement massif de fichiers sur leur infrastructure VMware ESXi, suivi d’un crash brutal du serveur en plein processus de chiffrement.

Devant l’ampleur des dommages, la décision a été prise de payer la rançon, on s’en doute, dans l’espoir de récupérer les données rapidement… Mais comme souvent avec les groupes de hackers, la promesse d’une récupération simple a encore tourné court !

En effet, malgré la remise d’un décrypteur officiel par les attaquants, plusieurs fichiers volumineux refusaient le déchiffrement.

Le décrypteur plantait ou produisait des fichiers partiellement corrompus. Parallèlement, le NAS contenant les sauvegardes critiques était toujours indisponible, puisque toujours en traitement auprès d’une société de récupération de données.

D’après les informations recueillies, le matériel avait probablement été envoyé à l’étranger, c’est pourquoi les délais étaient autant rallongés.

Le partenaire IT de la société attaquée a alors copié les fichiers VMDK chiffrés directement depuis le datastore ESXi vers un disque dur externe. Ces fichiers nous ont ensuite été transmis pour une tentative de récupération plus poussée.

Vous l’imaginez, le contexte était tendu : production arrêtée, sauvegardes inaccessibles, et décrypteur partiellement inopérant. Il fallait agir vite et avec méthode !

Pour en savoir plus sur le ransomware Akira, rendez-vous sur notre site dédié, SOS Ransomware.

Une première piste : les fichiers VBK du NAS

Une première analyse porte sur des fichiers .vbk, c’est-à-dire des sauvegardes Veeam qui avaient été récupérées à partir du NAS par un confrère. Son rapport était optimiste : tous les fichiers étaient notés comme “bons”. Pourtant, notre propre outil de test raconte une toute autre histoire…

En réalité, seuls trois fichiers s’avèrent exploitables. Il s’agit de fichiers incrémentaux, de très petite taille (moins de 10 Mo), tous protégés par Veeam par mot de passe. Nous parvenons à extraire la liste des machines virtuelles contenues dans l’un d’eux, mais sans possibilité de récupérer la moindre donnée exploitable. Au-delà de 5 % de la structure, nous tombons uniquement sur des blocs incohérents, non utilisables.

Un décrypteur non fiable et des fichiers endommagés

Parallèlement, nous lançons une série de tests sur les fichiers VMDK chiffrés. La situation est particulièrement complexe, car le serveur ESXi, cible initiale de l’attaque, ne redémarre plus. Cela signifie que l’exécutable de chiffrement d’Akira – le ransomware lui-même – n’est plus accessible, et qu’il est donc impossible de relancer une quelconque opération à partir du système source. En revanche, nous disposons bien du décrypteur fourni par Akira, accompagné d’une clé de déchiffrement.

Voici les instructions fournies par Akira :

unlocker.exe -p= »path_to_unlock »

unlocker.exe -s= »C:\paths.txt »

where « paths.txt » is a list of paths for the decryptor, each path on a new line

ESXi commands

1) chmod +x unlocker

2) ./unlocker -p= »/vmfs/volumes »

L’outil permet de restaurer un premier fichier sans difficulté. Mais dès le second, nous constatons que le processus échoue. L’analyse révèle que les fichiers concernés n’ont pas de footer Akira, c’est-à-dire la signature ajoutée à la fin d’un fichier chiffré, nécessaire au bon fonctionnement du déchiffreur. Il apparaît également que le chiffrement s’est interrompu au milieu de certaines zones, probablement à cause du crash brutal du serveur. Résultat : le décrypteur officiel ne sait pas comment gérer ces fichiers partiellement chiffrés et les abandonne en erreur.

La société de cybersécurité mandatée dans cette affaire tente alors de reprendre contact avec les cybercriminels pour obtenir une aide technique. En vain. Les forums Akira sur le darkweb sont désormais fermés, et aucune réponse ne semble émaner du groupe. Comme l’exprime, non sans amertume, un analyste de la cellule cyber impliquée : “Nos ‘lazy bastards’ sont déjà en train de bronzer au bord de la piscine, mission accomplie”.

Le choix d’une solution maison, sur-mesure

Nous décidons de prendre les choses en main et d’étudier de près le fonctionnement du décrypteur. Après plusieurs heures d’analyse, nous parvenons à identifier le mécanisme de chiffrement utilisé. Nous notons notamment que le processus repose sur des clés qui doivent être extraites manuellement, et que la structure des fichiers est altérée de manière non homogène, en raison de l’arrêt inopiné du serveur. Chaque fichier présente donc une signature différente, avec des plages d’encryptions non standards.

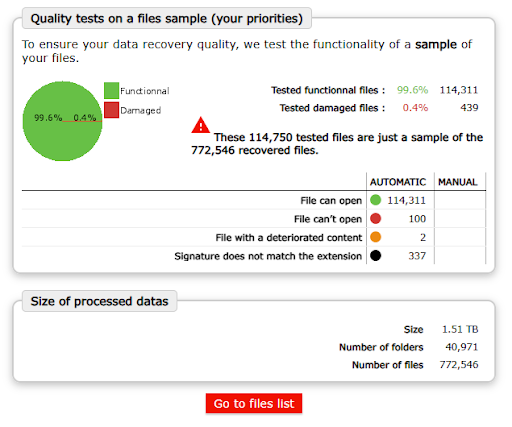

Dans ce contexte, nous faisons le choix de développer notre propre décrypteur. L’objectif est simple : adapter dynamiquement notre outil aux spécificités de chaque fichier, en identifiant les zones chiffrées, en reconstruisant les blocs de données et en injectant manuellement les clés nécessaires. Après une phase de test POC, concluante sur un échantillon, nous procédons au déchiffrement de l’ensemble des fichiers fournis.

Résultat : des fichiers récupérés en moins de 48 heures

Moins de deux jours après le début de notre intervention, nous sommes en mesure de livrer à notre client l’ensemble des fichiers déchiffrés. Cette solution, entièrement développée en interne, s’est donc avérée non seulement plus rapide, mais également plus fiable que l’option initiale consistant à attendre le retour du NAS. Elle a permis une récupération ciblée, contrôlée et surtout garantie.

Le fruit d’une réussite collective

Ce dossier montre, une fois encore, que le paiement d’une rançon, dans le cadre d’un ransomware, ne garantit jamais une récupération complète. Il illustre aussi l’importance d’une expertise humaine et technique pour faire face à des situations complexes, là où les outils fournis par les attaquants échouent.

Nous tenons à remercier toutes les équipes impliquées – techniques, commerciales, partenaires IT et spécialistes cybersécurité – qui ont collaboré sans relâche pour aboutir à ce résultat. Cette affaire nous rappelle qu’en matière de cyberrésilience, l’union fait la force !

Vous êtes victime d’un ransomware ? N’attendez pas pour contacter nos équipes ! Nous sommes mobilisés 24/7/365 pour lutter contre les risques cyber…