Le pire n’est pas toujours certain… mais comment réagir lorsque les derniers remparts cèdent, et qu’un ransomware a détruit l’ensemble des fichiers de sauvegarde ?

La menace ransomware franchit régulièrement des caps : les groupes ne se contentent plus de chiffrer les données, mais ils attaquent aussi méthodiquement les dispositifs de sauvegarde, c’est à dire l’ultime protection contre une paralysie complète du système informatique.

Cet article est le récit d’une intervention technique avancée, qui plonge dans les coulisses d’un sauvetage numérique généralement jugé complexe à réaliser…

Ou comment notre équipe a pu à récupérer l’intégralité des données d’un cabinet d’architecture, après une attaque ransomware qui avait méticuleusement détruit toute solution de repli ?

Cette étude de cas documente le processus complet de récupération qui nous a permis de restaurer 580 Go de données professionnelles (411 000 fichiers dans 79 417 dossiers) à partir de supports considérés comme irrémédiablement compromis.

Infrastructure compromise : l’impact d’une attaque ciblée sur un système de stockage professionnel

Un cabinet d’architecture colombien nous a récemment contactés suite à une cyberattaque d’une intensité peu commune… Contrairement aux attaques plus conventionnelles où les données sont simplement chiffrées, les assaillants avaient opté pour une stratégie particulièrement destructive :

- Réinitialisation complète des disques du système RAID

- Formatage du disque de sauvegarde externe USB (USB COPY)

- Compromission délibérée de l’intégrité des fichiers de sauvegarde Hyper Backup

Cette approche agressive avait pour objectif d’éliminer toute possibilité de récupération sans paiement de rançon, illustrant une tendance inquiétante où les cybercriminels ciblent désormais délibérément les mécanismes de protection des données, avec une mainmise complète sur le système informatique.

Des solutions standards insuffisantes

Avant de faire appel à nos services, notre client avait déjà emprunté un parcours complet de solutions conventionnelles.

Les tentatives avec des logiciels grand public comme PhotoRec n’avaient donné que des résultats partiels et inexploitables.

L’escalade auprès du support technique Synology, poussée jusqu’aux échelons supérieurs de l’organisation, s’était soldée par un constat d’impuissance face à la gravité des dommages. Même la consultation de plusieurs spécialistes informatiques locaux n’avait pas permis de débloquer la situation.

Malgré cette mobilisation importante de ressources et de compétences, aucune solution viable n’avait émergé.

Il s’agissait d’un cas particulièrement complexe qui dépassait les procédures standard de récupération, et qui nécessitait des compétences spécialisées en récupération de données post-cyberattaque.

Une analyse technique approfondie

Notre équipe a reçu deux éléments pour analyse :

- Une image du disque externe de 1 To contenant les sauvegardes Hyper Backup

- Un des disques du RAID1 de 4 To formaté en BTRFS

L’examen initial a révélé plusieurs défis techniques majeurs :

Les défis liés au système de fichiers BTRFS

Le système BTRFS, bien que robuste et performant, présente une architecture qui complique considérablement la récupération des données en cas de corruption. Sa structure, qui sépare les métadonnées (noms de fichiers, arborescence, attributs) des données elles-mêmes, peut entraîner une situation où les fichiers sont récupérables mais sans leur organisation ni leurs identifiants.

La complexité du format Hyper Backup

Le format propriétaire d’Hyper Backup, avec ses fichiers .bucket, .index, .bkpi et .hbk, constitue une couche de complexité supplémentaire. La sauvegarde utilisait également des fonctionnalités avancées comme la compression, rendant l’accès aux données encore plus délicat en cas de corruption.

Méthodologie double de récupération

Pour faire face à cette situation, notre équipe a adopté une approche en deux temps :

1. Extraction depuis le disque RAID

Notre première analyse s’est donc concentrée sur le disque de 4 To configuré en RAID1 avec système de fichiers BTRFS. Nous avons réussi à extraire des fichiers, ce qui était une bonne nouvelle en soi. Cependant, nous avons rapidement identifié une limitation majeure : les noms de fichiers ainsi que la structure des répertoires étaient perdus.

Cette situation est caractéristique des récupérations sur BTRFS après une corruption importante. Ce système de fichiers moderne utilise une approche fondamentalement différente des systèmes traditionnels, en séparant les métadonnées (noms, chemins, dates, etc.) des données elles-mêmes. Lorsque les métadonnées sont corrompues, il est souvent possible de récupérer les données brutes, mais sans leurs attributs essentiels.

Bien que techniquement réussie, cette approche aurait nécessité un temps considérable pour la réorganisation et l’identification des fichiers. Pour un architecte ayant besoin d’accéder rapidement à des projets spécifiques, cette solution n’était pas optimale.

2. Reconstruction des sauvegardes Hyper Backup

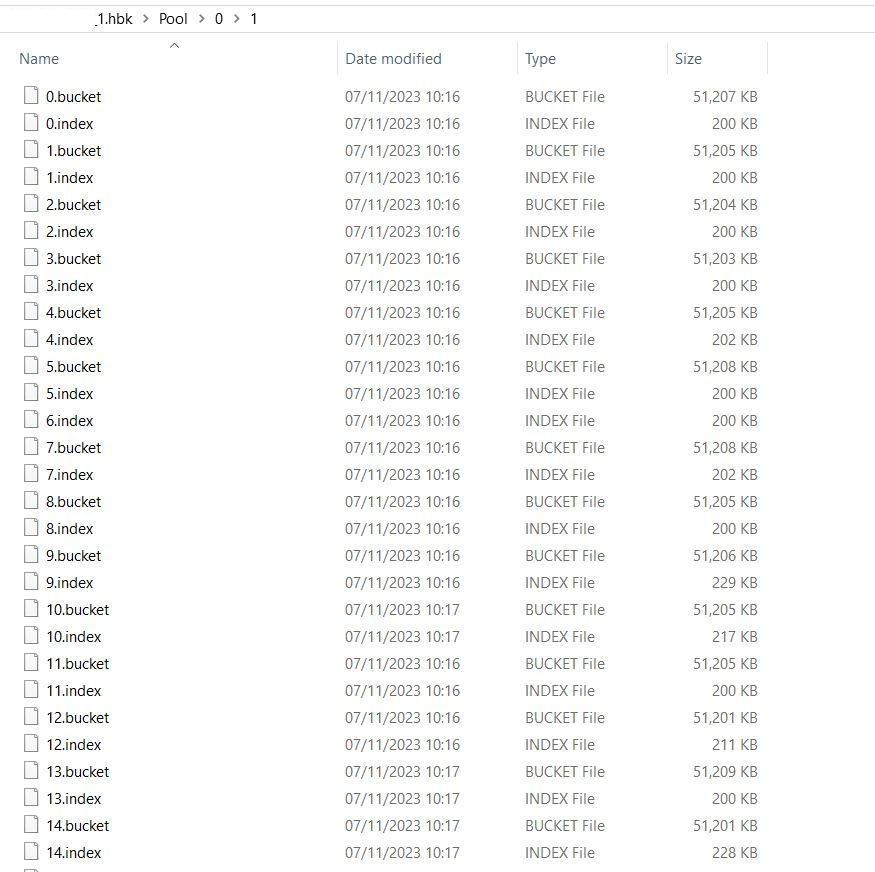

Notre seconde approche s’est concentrée sur le disque de sauvegarde externe. L’analyse a révélé environ 580 Go de données sous forme de fichiers propriétaires Hyper Backup, .bucket et .index.

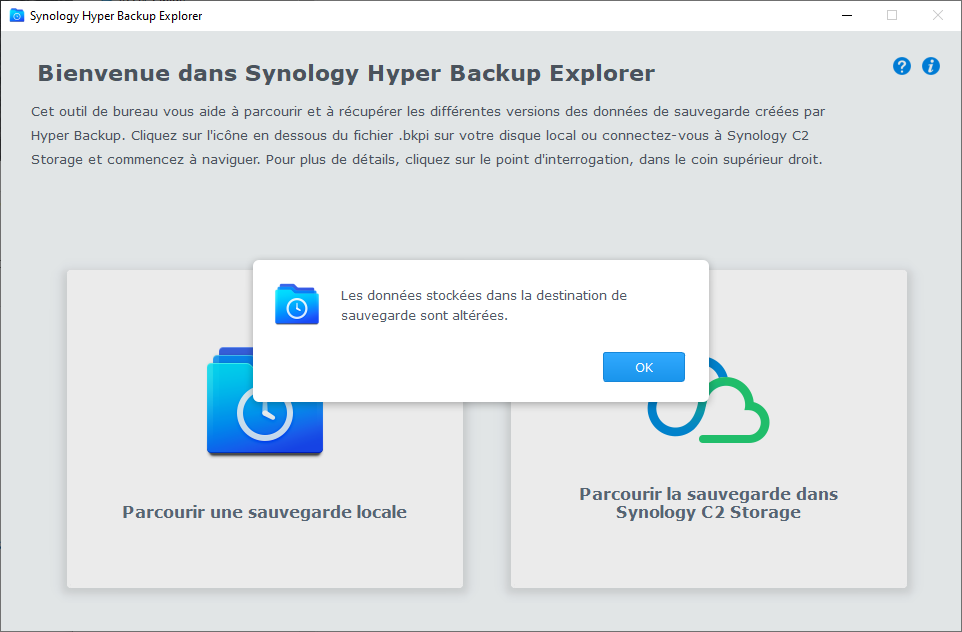

Mais l’utilitaire officiel Synology Hyper Backup Explorer s’est heurté à des messages d’erreur récurrents tels que « Les données stockées dans la destination de sauvegarde sont altérées »

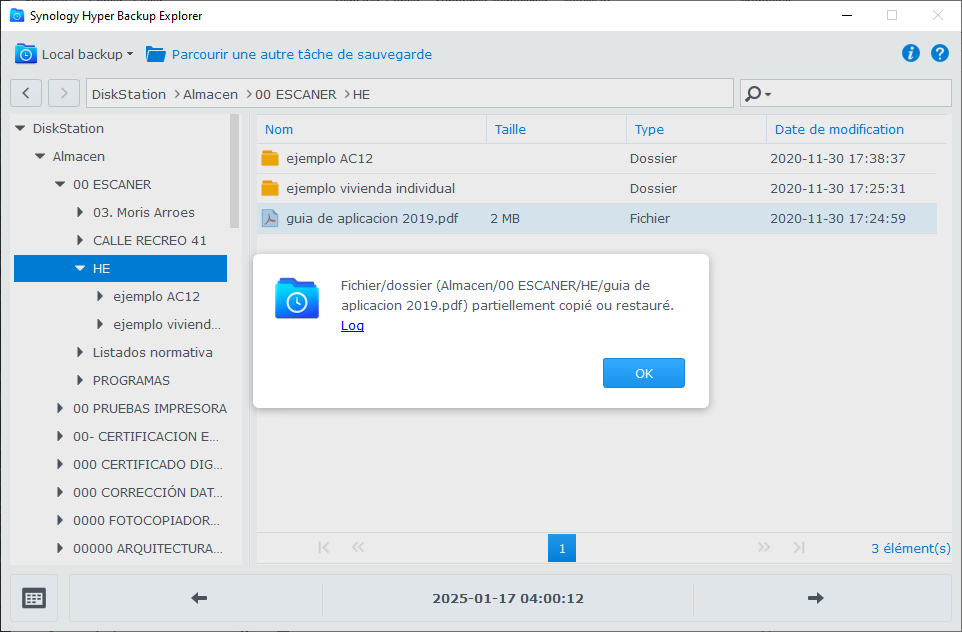

ou « Fichier/dossier partiellement copié ou restauré »

Cet outil ne parvenait à récupérer qu’environ 75 Go de données (soit 15% du total) avant de rencontrer des erreurs bloquantes.

Développement de solutions propriétaires

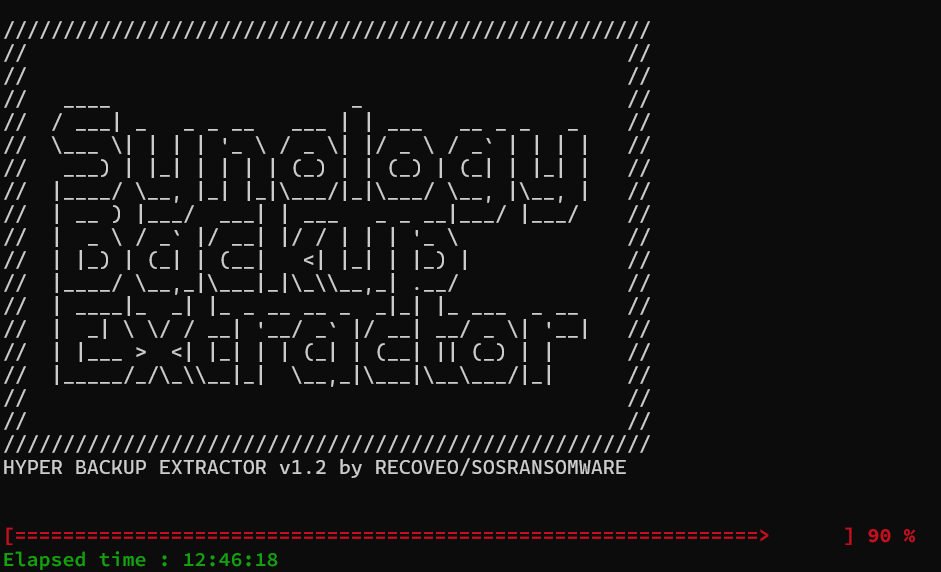

Pour contourner ce type d’impasse, notre équipe d’ingénieurs a mis en œuvre une solution développée en interne : notre outil Synology Backup Extractor. Cet outil propriétaire a été spécialement conçu pour faire face aux situations où les outils officiels échouent en raison de corruptions partielles des sauvegardes Hyper Backup.

L’analyse technique de la situation a révélé plusieurs défis spécifiques :

- Compression activée : la sauvegarde utilisait la compression, une fonctionnalité qui optimise l’espace disque mais complique significativement la récupération en cas de corruption.

- Fichiers .bucket et .index corrompus : ces fichiers constituent l’architecture de la sauvegarde Hyper Backup, et leur altération compromet l’accès aux données sous-jacentes.

- Accès partiel avec Hyper Backup Explorer : l’outil officiel parvenait à récupérer environ 75 Go sur les 500 Go présents, mais s’arrêtait régulièrement avec des erreurs, affichant le message « Partially copied the file/folder ».

Notre approche a consisté à reconstruire les mappages d’adressage des fichiers et des dossiers pour contourner les sections corrompues des métadonnées. Cette méthode, extrêmement technique, a nécessité une compréhension approfondie de la structure interne du format de sauvegarde d’Hyper Backup, fruit de notre expertise dans la récupération de données sur environnements NAS et plus spécifiquement sur un NAS Synology.

Les résultats obtenus

L’intervention a permis d’atteindre des résultats particulièrement satisfaisants :

- Récupération de l’intégralité des 580 Go de données professionnelles

- Restauration de 411 000 fichiers organisés dans plus de 79 000 dossiers

- Conservation de la structure hiérarchique complète

- Préservation des noms de fichiers et attributs d’origine

Pour ce cabinet d’architecture, la différence était vitale : l’accès à l’ensemble de ses projets professionnels (plans, rendus 3D, documentation contractuelle) représentait la sauvegarde de plusieurs années de travail et également la continuité de son activité.

Enseignements et recommandations stratégiques

Cette intervention nous permet de formuler plusieurs recommandations essentielles pour la protection des données professionnelles :

La protection avancée des dispositifs de sauvegarde

Les cybercriminels considèrent désormais les systèmes de sauvegarde comme des cibles prioritaires. Il devient donc fondamental de s’inspirer des mesures ci-après :

- Des sauvegardes physiquement déconnectées (air gap)

- Des supports en lecture seule

- Une authentification renforcée pour l’accès aux systèmes de sauvegarde

- Des vérifications programmées de l’intégrité des sauvegardes

L’Application de la stratégie 3-2-1

Cette situation illustre parfaitement la pertinence de la règle 3-2-1 :

- 3 copies indépendantes de vos données

- Sur 2 types de supports différents

- Dont 1 copie conservée hors site

Dans le cas de notre client, la sauvegarde externe était connectée au système principal, la rendant vulnérable à la même attaque – une configuration courante qui peut être exploitée par les pirates.

L’importance de solutions spécialisées

Cette intervention démontre la nécessité d’outils de récupération hautement spécialisés face aux attaques modernes. Les logiciels grand public et même les outils officiels des fabricants montrent leurs limites dans les situations complexes impliquant :

- Des systèmes de fichiers avancés (BTRFS, ZFS, ReFS)

- Des formats propriétaires de sauvegarde

- Des corruptions intentionnelles par des logiciels malveillants

Une expertise critique face aux menaces en évolution

La sophistication croissante des cyberattaques, ciblant désormais spécifiquement les mécanismes de sauvegarde, rend indispensable une approche experte de la récupération de données.

Ce cas de récupération de données ransomware démontre que même dans des situations que les outils conventionnels considèrent comme irrécupérables, des solutions existent grâce à des technologies avancées et une expertise spécialisée en récupération de données.

Pour les entreprises et professionnels utilisant des NAS Synology ou d’autres solutions de stockage avancées, ce retour d’expérience souligne l’importance d’une stratégie de protection des données robuste, mais aussi d’avoir identifié des partenaires disposant des capacités techniques nécessaires pour intervenir en cas de sinistre majeur.

Besoin d’assistance pour votre NAS Synology ?

Si vous rencontrez une situation similaire avec un NAS Synology compromis ou des sauvegardes corrompues, notre équipe d’experts en récupération de données ransomware est disponible pour évaluer votre situation.

Notre cellule d’urgence est mobilisable 24h/24 et 7j/7 pour les situations critiques nécessitant une intervention immédiate.

Nous sommes à votre écoute pour résoudre les cas d’attaque ransomware les plus complexes.